La Transmutación Digital: Del Plomo de la Vulnerabilidad al Oro de la Fortaleza

La Cuerda Floja: El Sesgo del Fumador Digital

Existe una paradoja curiosa en cómo nos relacionamos con el peligro invisible. El fumador sabe que cada cigarrillo daña sus pulmones, pero el daño es acumulativo, silencioso, y ocurre en un futuro que parece lejano. Entonces fuma hoy, prometiendo dejarlo mañana. Lo mismo ocurre con nuestra seguridad digital: sabemos que las estafas existen, que nuestras cuentas pueden ser hackeadas, que nuestros datos tienen valor en el mercado negro… pero hasta que no nos pasa algo concreto, seguimos usando “123456” como contraseña o haciendo clic en cualquier enlace que nos llega por WhatsApp.

La diferencia fundamental entre la seguridad física y la digital reside precisamente en esa cualidad: la tangibilidad. Cuando cerramos la puerta de nuestra casa con llave, escuchamos el clic del pestillo. Vemos el candado en la reja. Sentimos el peso de nuestras pertenencias cuando las cargamos. Pero, ¿dónde está nuestra identidad digital? ¿Dónde vive nuestro dinero cuando hacemos una transferencia? ¿Cómo se ve un ataque informático antes de que sea demasiado tarde?

En la tradición alquímica, existía un proceso fundamental conocido como solve et coagula: disolver y coagular, descomponer para luego reconstruir en una forma más pura. Los alquimistas entendían que la transformación genuina no era instantánea ni mágica, sino el resultado de ciclos repetidos de purificación, donde cada iteración eliminaba más impurezas hasta revelar la esencia dorada oculta bajo capas de metal común.

La ciberseguridad funciona de manera idéntica: no es un estado final que alcanzas comprando un antivirus o activando la autenticación de dos factores una sola vez. Es un proceso continuo de destilación, de pequeños hábitos que, sumados en el tiempo, transmutan tu vulnerabilidad en fortaleza. No se trata de alcanzar una perfección imposible, sino de refinar constantemente tus prácticas digitales hasta que la seguridad se vuelva tan natural como cerrar la puerta de tu casa al salir.

Este post no busca alarmarte sino empoderarte. No se trata de volverse paranoico, sino de desarrollar una ciudadanía digital consciente, del mismo modo que aprendiste a mirar a ambos lados antes de cruzar la calle.

El Laboratorio Digital: Herramientas de Transmutación

En la alquimia medieval, el laboratorio no era simplemente un lugar físico sino un espacio simbólico de transformación interior. Cada herramienta tenía su propósito: el alambique para destilar, el crisol para fundir, la retorta para sublimar. Así como los alquimistas seleccionaban cuidadosamente sus instrumentos según la obra que realizaban, tú también necesitas construir tu propio conjunto de herramientas digitales que transformen tu vulnerabilidad en protección activa.

La Llave Maestra: Gestores de Contraseñas

Imagina que tienes cincuenta cerraduras diferentes en tu casa, cada una con su propia llave única de diseño complejo, y que debes recordar el patrón exacto de cada una. Imposible, ¿verdad? Por eso terminamos usando la misma llave (contraseña) para todo, o peor aún, dejamos una copia bajo el felpudo con variaciones mínimas: “Casa123”, “Casa2023”, “CasaSegura!”.

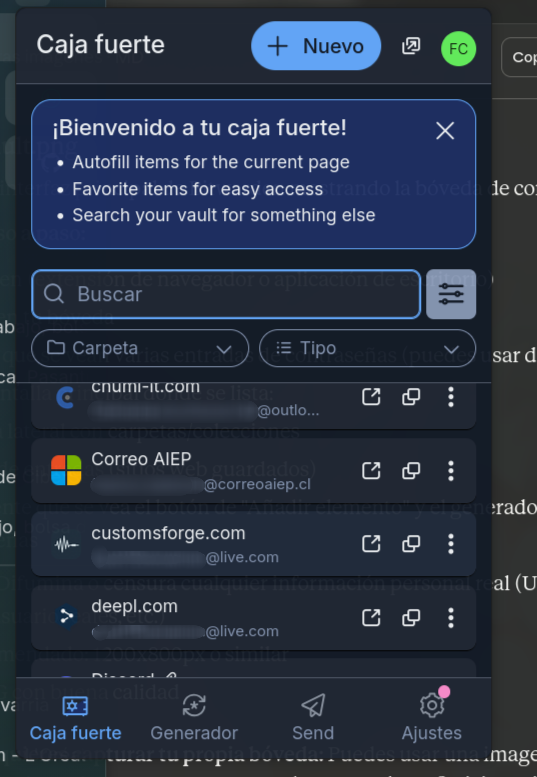

Un gestor de contraseñas como Bitwarden (gratuito y de código abierto) o KeePassXC (totalmente offline para quienes no confían en la nube) es exactamente lo que su nombre indica: una bóveda maestra donde guardas todas tus llaves. Tú solo necesitas recordar una contraseña fuerte—tu llave maestra—y el gestor se encarga del resto.

¿Cómo funciona en la práctica?

Cuando creas una cuenta nueva en cualquier sitio web, el gestor genera automáticamente una contraseña única de veinte o más caracteres aleatorios, algo como X7#mK9$pL2@nQ5vR8wT. Tú nunca la ves ni necesitas recordarla. Cuando vuelves a ese sitio, el gestor la rellena automáticamente. Si hackers roban la base de datos de ese sitio, tus contraseñas del banco, correo o redes sociales permanecen completamente a salvo porque son radicalmente diferentes.

La interfaz de Bitwarden es simple e intuitiva. Cada entrada guarda el sitio web, usuario y contraseña generada automáticamente.

La interfaz de Bitwarden es simple e intuitiva. Cada entrada guarda el sitio web, usuario y contraseña generada automáticamente.

Tu primer acto de transmutación: Instala Bitwarden o KeePassXC hoy mismo. Tienen apps móviles, extensiones de navegador y versión de escritorio. Empieza cambiando las contraseñas de tus tres cuentas más importantes: correo principal, banco y red social favorita. Una contraseña a la vez. No necesitas hacerlo todo en un día. La perfección es enemiga del progreso.

La Rotación de las Llaves Críticas

Aquí viene una verdad incómoda que muchos expertos en seguridad evitan mencionar porque suena tedioso: las contraseñas de tus cuentas más críticas deberían rotarse periódicamente, incluso si usas un gestor y son contraseñas fuertes. ¿Por qué? Porque las filtraciones de datos ocurren constantemente en servidores que ni siquiera sabías que tenían tu información, y a veces pasan meses antes de que salgan a la luz pública.

Para tus cuentas críticas—banco, correo principal, plataforma de trabajo, servicios financieros, cuentas de gobierno—establece un calendario de rotación trimestral. Cada tres meses, dedica quince minutos a generar nuevas contraseñas para estas cuentas. Tu gestor de contraseñas lo hace trivial: simplemente le pides que genere una nueva, la copias, vas al sitio web, cambias la contraseña, y listo. El gestor actualiza automáticamente su registro.

Esto no es paranoia. Es el equivalente digital de cambiar las cerraduras de tu casa después de perder las llaves. Incluso si nadie las encontró, el simple hecho de que existiera la posibilidad justifica el pequeño esfuerzo preventivo. En el mundo digital, tus “llaves” pueden copiarse sin que tú lo notes—de ahí la rotación preventiva.

No confundas “rotar contraseñas críticas cada tres meses” con “cambiar todas tus contraseñas constantemente”. Eso es imposible de mantener y contraproducente. Enfoca tu energía solo en las cinco a diez cuentas que realmente importan: aquellas que, si fueran comprometidas, te causarían daño financiero o personal significativo.

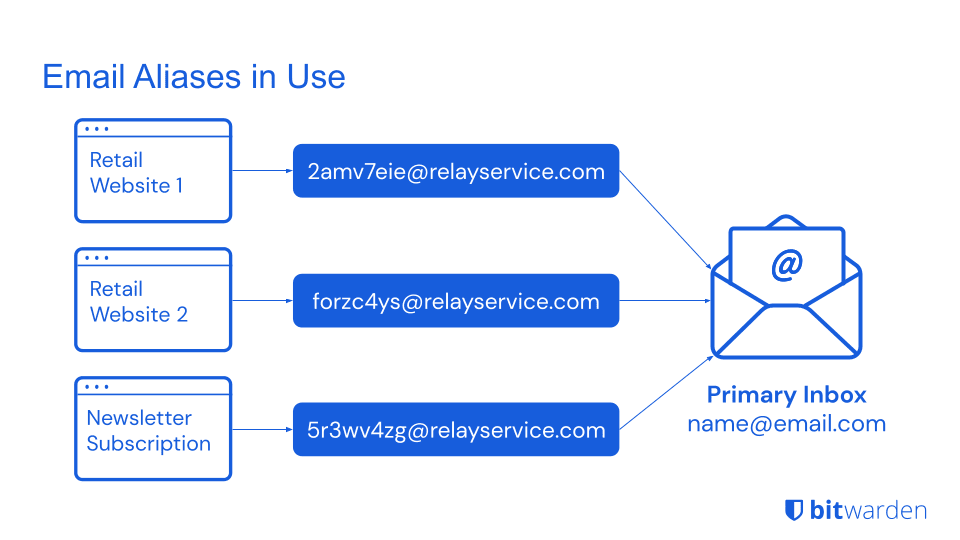

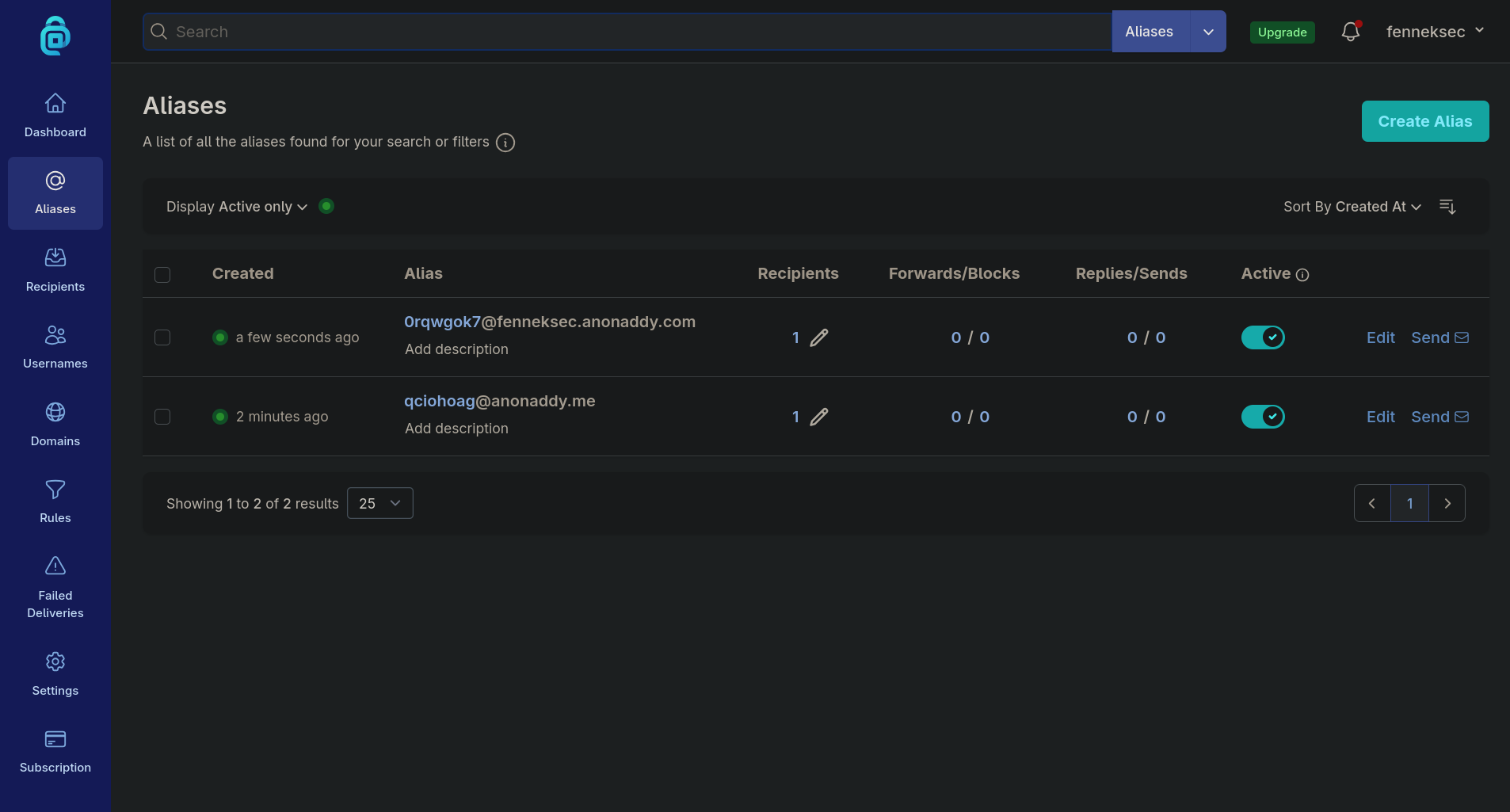

Las Máscaras de Identidad: Alias de Correo Electrónico

En el carnaval veneciano, las máscaras permitían a las personas moverse con libertad sin revelar su verdadera identidad. En el mundo digital, servicios como SimpleLogin o AnonAddy cumplen exactamente esa función ceremonial de protección.

Piénsalo así: tu correo real—digamos maria.gonzalez@gmail.com—es tu domicilio permanente. Cada vez que te registras en una tienda online, un foro, una newsletter o una promoción, les estás dando la dirección exacta de tu casa. Cuando alguna de esas empresas sufre un hackeo, filtra tu correo o te vende a spammers, todos tienen tu dirección real y pueden cruzarla con otras bases de datos para construir un perfil completo de quién eres.

Con un alias de correo, creas direcciones desechables para cada servicio:

netflix-8f2d@aleeas.compara Netflixtienda-ropa-2k9@aleeas.compara esa tienda de ropa que encontraste en Instagramnewsletter-tech-m3p@aleeas.compara la newsletter de tecnología

Todos los correos llegan igualmente a tu bandeja real, pero ahora tienes control. Si empiezas a recibir spam en tienda-ropa-2k9, sabes exactamente quién filtró o vendió tus datos, y puedes desactivar solo ese alias sin cambiar tu correo verdadero ni avisar a todos tus contactos.

Tus alias actúan como máscaras: todos los correos llegan a tu bandeja real, pero el remitente nunca conoce tu dirección verdadera.

Tus alias actúan como máscaras: todos los correos llegan a tu bandeja real, pero el remitente nunca conoce tu dirección verdadera.

Usa tu correo real solamente para servicios críticos: banco, gobierno, salud, impuestos. Para absolutamente todo lo demás, usa alias. Es como no dar tu número de teléfono personal a cualquier vendedor en la calle, sino una línea desechable que puedes cortar cuando quieras.

Los Guardianes del Umbral: Navegadores y Extensiones

Cada vez que navegas por internet, dejas un rastro de migajas digitales. Los sitios web rastrean hacia dónde vas, qué compras, cuánto tiempo pasas en cada página, qué videos ves, qué noticias lees. Con esta información construyen un perfil psicográfico detallado de quién eres: tus miedos, tus deseos, tus debilidades. Este perfil se vende, se comparte, se usa para manipular lo que ves en tus feeds y, finalmente, lo que piensas.

La higiene básica del navegador implica dos capas de protección:

Primera capa: Un navegador que respete tu privacidad

En lugar de Chrome (que pertenece a Google, una empresa cuyo modelo de negocio es recolectar y monetizar datos), considera Brave o LibreWolf (versión de Firefox endurecida específicamente para privacidad). Ambos bloquean rastreadores y cookies invasivas por defecto, sin que tengas que configurar nada.

Para quienes usan Windows y quieren máxima privacidad sin complicaciones técnicas, Brave es la opción más accesible. Para usuarios de Linux que prefieren control total, LibreWolf ofrece configuraciones avanzadas ya optimizadas. En Android, Bromite o Mull (ambos disponibles en F-Droid) son excelentes alternativas libres de Google.

Segunda capa: uBlock Origin

Esta extensión es mucho más que un bloqueador de anuncios. Es un escudo multicapa que bloquea scripts de rastreo, conexiones a servidores de publicidad, cookies de terceros, y toda la maquinaria invisible que monitorea tu actividad. Es gratuita, de código abierto, y la instalas en segundos.

Piensa en uBlock Origin como el equivalente digital de cerrar las cortinas de tu casa cuando no quieres que los transeúntes vean tu vida privada.

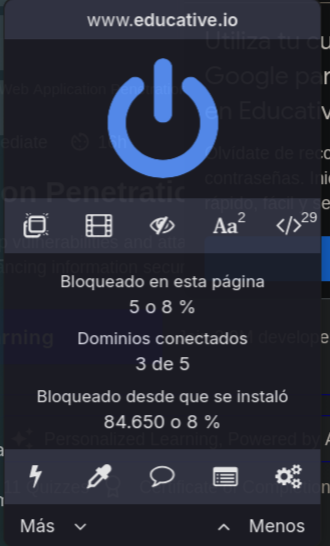

uBlock Origin muestra cuántos rastreadores, scripts y anuncios bloquea en cada página. Es revelador ver que sitios “normales” tienen 20-30 rastreadores intentando seguirte.

uBlock Origin muestra cuántos rastreadores, scripts y anuncios bloquea en cada página. Es revelador ver que sitios “normales” tienen 20-30 rastreadores intentando seguirte.

Si usas Firefox, Brave o LibreWolf, instala estas extensiones esenciales: uBlock Origin (bloqueador de rastreadores), Bitwarden (tu gestor de contraseñas) y ClearURLs (limpia parámetros de rastreo en los enlaces que compartes). Eso es todo. No necesitas veinte extensiones. Menos es más cuando se trata de superficie de ataque.

Herramientas Específicas por Sistema Operativo

La transmutación digital requiere herramientas diferentes según el terreno donde trabajes. Así como un alquimista medieval ajustaba sus métodos según trabajara con mercurio, azufre o sal, tú necesitas adaptar tus defensas según tu sistema operativo.

Windows: Purificando el Sistema Propietario

Windows es, por diseño, un sistema que recolecta telemetría extensa. Sin embargo, puedes reducir drásticamente su apetito por tus datos:

O&O ShutUp10++ es una herramienta gratuita que desactiva más de cien configuraciones de privacidad invasivas en Windows 10 y 11. Desde desactivar Cortana hasta bloquear la sincronización de datos con servidores de Microsoft, todo con una interfaz simple de casillas de verificación. No requiere instalación, pesa menos de 1 MB, y cada configuración viene con una explicación en español de qué hace.

W10Privacy ofrece un enfoque similar pero con presets predefinidos: puedes elegir entre “Básico”, “Recomendado” o “Extremo” según tu nivel de paranoia. Para la mayoría de las personas, “Recomendado” es suficiente.

Para cifrado de disco completo, Windows incluye BitLocker (en versiones Pro), que cifra todo tu disco duro. Si alguien te roba la laptop, no podrá acceder a ningún archivo sin tu contraseña. Para versiones Home de Windows, VeraCrypt es la alternativa gratuita y de código abierto más confiable.

Linux: La Fortaleza de Código Abierto

Linux ya es inherentemente más privado que Windows o macOS por su naturaleza de código abierto, pero aún puedes fortalecer tus defensas:

Firejail es un sandbox (caja de arena) que aísla aplicaciones no confiables del resto de tu sistema. Si necesitas abrir un PDF sospechoso o ejecutar un programa que no conoces bien, Firejail lo encierra en un contenedor donde no puede acceder a tus archivos personales ni a tu sistema. Se instala con un simple sudo apt install firejail en Ubuntu/Debian, y su uso es tan sencillo como anteponer firejail antes del comando que quieres ejecutar.

OpenSnitch es un firewall de aplicaciones interactivo, como Little Snitch en macOS. Te pregunta explícitamente cada vez que una aplicación intenta conectarse a internet por primera vez. Así descubres qué programas están “llamando a casa” sin tu permiso y puedes bloquearlos selectivamente.

Para cifrado, Linux incluye LUKS (Linux Unified Key Setup) integrado en la mayoría de las distribuciones. Durante la instalación del sistema, simplemente marca la casilla “Cifrar disco” y todo estará protegido desde el primer momento.

Si buscas una distribución Linux específicamente diseñada para privacidad, Tails (The Amnesic Incognito Live System) es una opción booteable desde USB que no deja rastros en el ordenador y fuerza todas las conexiones a través de Tor. Qubes OS lleva la compartimentación al extremo: separa toda tu vida digital en máquinas virtuales aisladas—una para el banco, otra para navegar, otra para trabajo—de modo que si una se compromete, las demás permanecen seguras.

Android: Recuperando el Control de tu Bolsillo

Tu teléfono sabe literalmente todo sobre ti: dónde estás en cada momento, con quién hablas, qué buscas, qué fotos tomas, qué compras. La mayoría de las apps de Google Play contienen rastreadores de múltiples empresas de publicidad.

F-Droid es una tienda de aplicaciones alternativa que solo contiene software de código abierto y sin rastreadores. Ahí encuentras versiones limpias de apps cotidianas:

Teclados: Tu teclado ve literalmente todo lo que escribes—contraseñas, mensajes íntimos, búsquedas médicas. AnySoftKeyboard u OpenBoard son teclados de código abierto donde todo lo que escribes permanece exclusivamente en tu dispositivo. Nunca se sube a la nube para “mejorar predicciones”.

Navegador: Mull es una versión de Firefox específica para Android, endurecida con las mismas configuraciones de privacidad que LibreWolf. Bromite es similar pero basado en Chromium.

Mensajería: Signal es el estándar dorado para mensajería cifrada. A diferencia de WhatsApp (que pertenece a Meta/Facebook), Signal no recolecta metadatos. No sabe con quién hablas, cuándo, ni cuántos mensajes envías. Solo almacena tu número de teléfono y cuándo te registraste por última vez.

Galería de fotos: Fossify Gallery (fork de Simple Gallery) te permite ver tus fotos sin que se suban automáticamente a la nube de Google para análisis facial y reconocimiento de objetos.

Gestor de archivos: Material Files es un explorador de archivos limpio, moderno, y sin permisos innecesarios.

Aurora Store te permite descargar apps del Google Play Store sin necesidad de tener una cuenta de Google. Útil cuando necesitas una app que solo existe en Play Store pero no quieres dar tus credenciales.

Para máximo control, considera instalar una ROM personalizada como LineageOS (sin servicios de Google) o GrapheneOS (si tienes un Pixel de Google, irónicamente el teléfono más seguro cuando le quitas todo lo de Google). Esto requiere conocimientos técnicos intermedios, pero la ganancia en privacidad es sustancial.

Jamás hagas root a tu teléfono Android a menos que realmente sepas lo que haces. El root rompe el modelo de seguridad de Android y deja tu dispositivo vulnerable. Apps que requieren root como AdAway o AFWall+ no valen el riesgo de seguridad que implican. Hay alternativas más seguras que no requieren root.

El Centinela Nocturno: Bloqueo de Red y Monitoreo

Para usuarios más técnicos que quieren ver exactamente qué está ocurriendo en su red doméstica, Pi-hole es una solución elegante. Es un servidor DNS que instalas en una Raspberry Pi (o cualquier computador viejo que tengas guardado) y que bloquea publicidad y rastreadores a nivel de red doméstica. Todas las peticiones de tu casa—computadores, teléfonos, tablets, incluso tu smart TV—pasan por Pi-hole, que filtra las conexiones a servidores de publicidad antes de que lleguen a tus dispositivos. Funciona en Windows (usando WSL), Linux nativo, o como contenedor Docker.

GlassWire (disponible para Windows y Android) te muestra en tiempo real qué aplicaciones están usando tu conexión a internet, cuántos datos consumen, y a qué servidores se conectan. Es revelador descubrir que esa app de linterna que descargaste gratis está enviando datos constantemente a servidores en China.

La Armadura Invisible: Parches de Seguridad y Actualizaciones

Aquí viene una verdad que casi nadie quiere escuchar: las actualizaciones de seguridad no son opcionales, no pueden posponerse indefinidamente, y son absolutamente críticas para tu protección. Los hackers no inventan nuevos ataques cada día—explotan vulnerabilidades conocidas en sistemas desactualizados. Es como tener una ventana rota en tu casa: tú sabes que es un punto débil, los ladrones también lo saben, y eventualmente alguien entrará por ahí.

Cada sistema operativo y cada pieza de software tiene lo que se llama una “política de actualizaciones de seguridad”, que básicamente define cuánto tiempo recibirá parches para vulnerabilidades descubiertas. Entender estas políticas es crucial para tomar decisiones informadas.

Android: El Dilema de la Fragmentación

Android tiene un problema fundamental: la mayoría de los fabricantes abandonan el soporte de seguridad de sus teléfonos después de dos o tres años. Esto significa que incluso si tu teléfono funciona perfectamente, deja de recibir parches para nuevas vulnerabilidades descubiertas. Es como vivir en una casa cuya cerradura tiene una falla conocida públicamente, pero el fabricante dejó de hacer repuestos.

Si vas a comprar un teléfono Android nuevo, verifica explícitamente cuántos años de actualizaciones de seguridad promete el fabricante. Google Pixel garantiza siete años desde 2024. Samsung prometió cinco años para sus modelos recientes. Motorola y Xiaomi suelen dar solo dos o tres años. Esta diferencia no es trivial—es la diferencia entre un dispositivo seguro en 2028 y un dispositivo vulnerable en 2028.

Para teléfonos que ya no reciben actualizaciones oficiales, considera instalar una ROM personalizada como LineageOS que sigue recibiendo parches de seguridad. Es técnicamente más complejo, pero extiende la vida útil segura de tu dispositivo varios años más.

En Configuración → Acerca del teléfono → Actualizaciones del sistema puedes ver la fecha del último parche de seguridad. Si tiene más de 3-4 meses de antigüedad, tu dispositivo está vulnerable.

En Configuración → Acerca del teléfono → Actualizaciones del sistema puedes ver la fecha del último parche de seguridad. Si tiene más de 3-4 meses de antigüedad, tu dispositivo está vulnerable.

Ve ahora mismo a Configuración → Acerca del teléfono → Actualizaciones del sistema en tu Android. Fíjate en la fecha del último parche de seguridad. Si dice algo como “Parche de seguridad de octubre de 2024” y estamos en febrero de 2026, tu teléfono lleva más de un año sin recibir actualizaciones críticas. Es hora de considerar reemplazarlo o instalar una ROM alternativa.

Windows: El Problema de las Aplicaciones Independientes

Windows actualiza el sistema operativo regularmente—cada martes Microsoft lanza parches de seguridad (conocido como “Patch Tuesday”). Pero hay una trampa crítica: a diferencia de Linux o Android, las aplicaciones en Windows no se actualizan automáticamente junto con el sistema. Cada programa que instalaste—WinRAR, Notepad++, VLC, Adobe Reader, 7-Zip, tu navegador—tiene su propio mecanismo de actualización independiente.

Esto creó casos infames como el de WinRAR en 2019, donde se descubrió una vulnerabilidad que existía desde hacía diecinueve años y que permitía ejecutar código malicioso simplemente abriendo un archivo comprimido. Millones de usuarios tenían versiones antiguas instaladas porque nunca les llegó una notificación de actualización automática.

Notepad++ tuvo un problema similar recientemente en 2025, donde versiones anteriores a la 8.6.2 eran vulnerables a ataques de ejecución remota de código. Si tenías una versión antigua instalada y nunca la actualizaste manualmente, tu sistema estaba vulnerable incluso si Windows estaba completamente actualizado.

La solución práctica es triple:

Primero, habilita las actualizaciones automáticas de Windows y déjalo reiniciarse cuando te lo pida. Sí, es molesto. Sí, interrumpe tu trabajo. Pero la alternativa es peor.

Segundo, usa un gestor de paquetes como Winget (incluido en Windows 11) o Chocolatey que centraliza la actualización de tus aplicaciones. Con un solo comando puedes actualizar todo el software instalado: winget upgrade --all. Hazlo mensualmente como parte de tu ritual de higiene digital.

Tercero, revisa manualmente el menú “Acerca de” o “Check for updates” en tus aplicaciones más críticas cada mes: tu navegador, tu cliente de correo, tu lector de PDFs, tu software de compresión. Son dos minutos que pueden ahorrarte un ransomware.

Linux: La Ventaja del Repositorio Centralizado

Linux tiene una ventaja fundamental aquí: el gestor de paquetes actualiza tanto el sistema operativo como todas las aplicaciones instaladas desde los repositorios oficiales. Cuando haces sudo apt update && sudo apt upgrade en Ubuntu/Debian, o sudo pacman -Syu en Arch, estás actualizando absolutamente todo de una sola vez.

Sin embargo, si instalaste software manualmente—descargaste un .deb de un sitio web, compilaste algo desde el código fuente, o agregaste repositorios de terceros—esas cosas no se actualizan automáticamente y son tu responsabilidad.

La política de soporte varía por distribución. Ubuntu LTS (Long Term Support) recibe actualizaciones de seguridad durante cinco años. Debian estable tiene ciclos de dos a tres años. Distribuciones rolling release como Arch reciben actualizaciones continuas pero requieren más mantenimiento activo.

Nunca ignores las actualizaciones de seguridad en ningún sistema. No las postergues “hasta el fin de semana”. No las desactives porque “reinician el computador”. Esa ventana emergente molesta de actualización es tu sistema rogándote que cierres una puerta de seguridad que está abierta de par en par. Escúchala.

El Caso Especial de Software Crítico

Algunos programas son vectores de ataque tan comunes que merecen atención especial:

Adobe Reader ha sido históricamente una fuente inagotable de vulnerabilidades. Considera usar alternativas como Sumatra PDF en Windows (ligero, rápido, menos superficie de ataque) o simplemente el visor integrado de tu navegador para PDFs no críticos.

Java Runtime Environment (JRE) es otro vector común de ataque. Si no tienes un programa específico que lo requiera, desinstálalo completamente. Si lo necesitas, mantén solo la versión más reciente y desinstala versiones antiguas.

Flash Player ya no recibe soporte desde 2020 y debería estar completamente desinstalado de todos tus sistemas. Si un sitio web todavía te pide Flash en 2026, busca una alternativa moderna—ese sitio está viviendo en el pasado.

El Arte de la Calcinación: Higiene Digital Cotidiana

Los alquimistas hablaban de la calcinación como el proceso de quemar las impurezas hasta que solo quede la ceniza pura. En términos digitales, esto se traduce en desarrollar un olfato digital: la capacidad de detectar el peligro antes de que te alcance, de quemar la basura antes de que contamine tu sistema.

El Eslabón Más Débil: La Ingeniería Social

Antes de hablar de tecnología, necesitamos entender una verdad fundamental: la mayoría de los ataques digitales exitosos no explotan vulnerabilidades en el código sino vulnerabilidades en la psique humana. Los hackers más efectivos no son necesariamente los mejores programadores, sino los mejores manipuladores psicológicos.

La ingeniería social es el arte oscuro de hackear humanos en lugar de sistemas. No importa cuán fuertes sean tus contraseñas ni cuán actualizado esté tu software si un atacante puede convencerte de entregarle voluntariamente las llaves del reino. Y los atacantes son maestros en explotar nuestras debilidades psicológicas más profundas.

Las Cuatro Palancas Emocionales

Los ingenieros sociales manipulan principalmente cuatro emociones que cortocircuitan nuestro pensamiento crítico:

El Miedo: “Tu cuenta será bloqueada en 24 horas si no actúas ahora.” El miedo a perder algo valioso—tu dinero, tu acceso, tu identidad—nos hace actuar impulsivamente sin pensar. Es el mismo mecanismo que hace que saltes cuando ves una sombra que parece una serpiente. Reaccionas primero, piensas después. Los estafadores cuentan con esto.

La Urgencia Artificial: “¡Última oportunidad! Esta oferta expira en 10 minutos.” La urgencia elimina el tiempo de deliberación. No puedes consultar con nadie, no puedes investigar, no puedes pensar con calma. Debes decidir AHORA. Esta presión temporal es deliberada—si tuvieras tiempo para pensar, probablemente detectarías la estafa.

La Autoridad: Mensajes que parecen venir de tu banco, de Microsoft, del gobierno, de tu jefe. Tenemos un respeto instintivo por la autoridad que viene de millones de años de evolución social. Cuando alguien que parece tener poder nos dice que hagamos algo, nuestra tendencia natural es obedecer sin cuestionar. Los estafadores se visten con los uniformes digitales de la autoridad.

La Codicia: “Has ganado un premio de $5,000. Haz clic aquí para reclamarlo.” Si algo parece demasiado bueno para ser verdad, probablemente lo es. Pero la promesa de dinero fácil, premios inesperados, oportunidades únicas puede cegarnos temporalmente al sentido común. Queremos que sea verdad, entonces nos permitimos creer.

Los ataques más sofisticados combinan múltiples palancas: un mensaje urgente (tienes solo 2 horas), con autoridad aparente (viene de tu banco), apelando al miedo (tu cuenta fue comprometida), y a veces incluso con incentivo (te devolveremos el dinero robado si actúas rápido).

La Defensa: Pausar y Verificar

La mejor defensa contra la ingeniería social no es tecnológica sino psicológica: desarrollar el hábito de pausar ante cualquier solicitud inesperada de acción. Especialmente cuando sientes una emoción fuerte—miedo, urgencia, excitación.

Esa sensación de “necesito hacer esto AHORA” es exactamente la señal de que debes detenerte y verificar. Toma tres respiraciones profundas. Pregúntate: ¿Por qué este mensaje me está generando esta emoción? ¿Quién se beneficia de que yo actúe sin pensar?

Recuerda: las empresas legítimas nunca crean urgencia artificial para acciones de seguridad. Tu banco no te dará dos horas para “verificar tu cuenta o será cerrada”. El gobierno no te pedirá información sensible por correo electrónico. Microsoft no te llamará por teléfono para decirte que tu computador tiene un virus.

Cuando recibas cualquier solicitud inesperada—especialmente si involucra dinero, contraseñas, o información personal—aplica esta regla simple: No respondas directamente. Contacta a la organización tú mismo usando información de contacto que ya conoces y confías. Si tu “banco” te envió ese correo, llama al número que está en tu tarjeta de débito, no al número en el correo.

La ingeniería social funciona porque somos humanos, y ser humano implica tener emociones, confiar en otros, y a veces tomar atajos mentales. No te culpes si alguna vez caíste en una estafa—los profesionales detrás de estos ataques son muy, muy buenos en lo que hacen. Pero ahora que conoces las palancas que intentan manipular, puedes desarrollar resistencia a ellas.

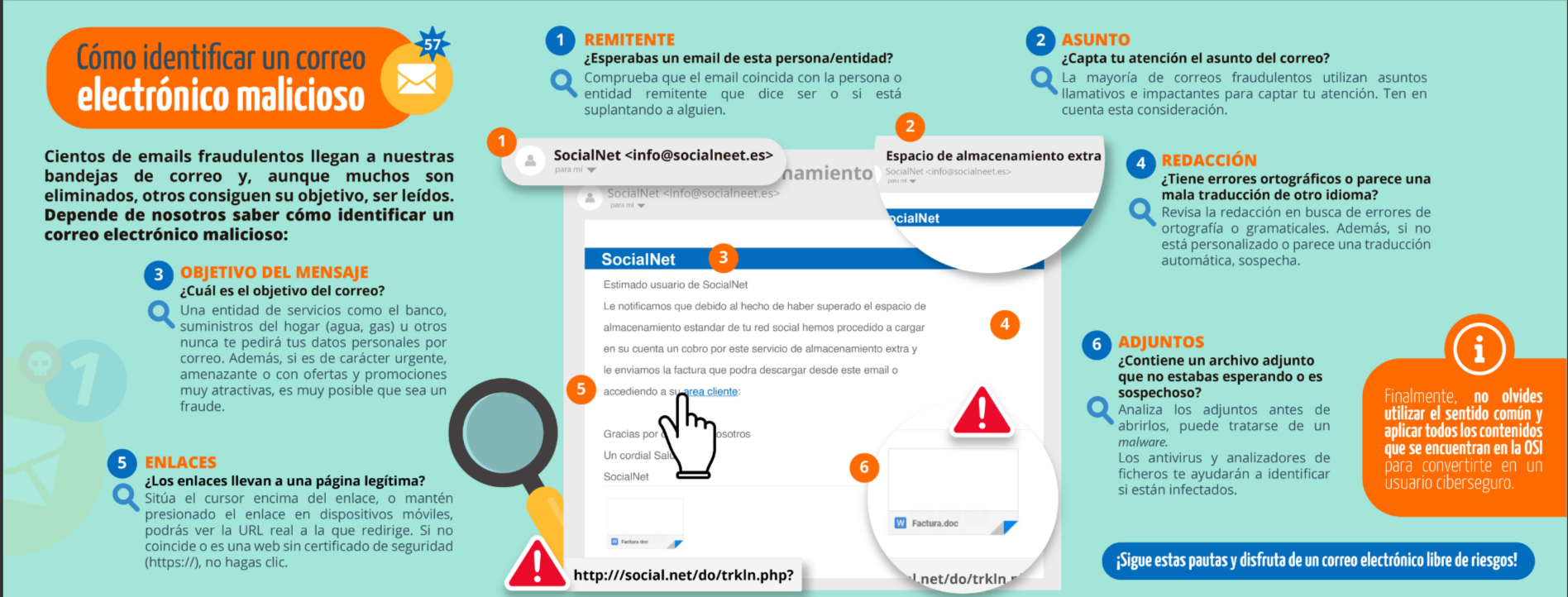

La Inspección del Enlace: Ver Antes de Tocar

El phishing (suplantación de identidad) es la técnica más común de estafa digital. Te llega un mensaje urgente del “banco” diciendo que tu cuenta será bloqueada si no haces clic inmediatamente. El enlace parece legítimo: www.bancochile-seguridad.com. Haces clic, ingresas tus credenciales, y acabas de entregarle las llaves de tu cuenta a un desconocido.

La regla de oro: Nunca hagas clic en enlaces de mensajes inesperados, especialmente si contienen urgencia artificial: “¡Última oportunidad!”, “Tu cuenta será bloqueada”, “Has ganado un premio”.

En su lugar, sigue estos pasos de purificación:

Paso uno: Observa la URL con atención meticulosa. El sitio real del Banco de Chile es bancochile.cl, no bancochile-seguridad.com ni banco-chile.net. Los estafadores registran dominios casi idénticos que parecen legítimos a primera vista. Presta atención a guiones extras, dominios .net cuando debería ser .cl, o cualquier variación sospechosa.

Paso dos: Ve directo al origen. Abre tu navegador, escribe manualmente bancochile.cl en la barra de direcciones, inicia sesión normalmente, y revisa ahí si existe algún problema real con tu cuenta. En el noventa y nueve por ciento de los casos, no hay ningún problema. Era una estafa.

Paso tres: Inspecciona sin comprometerte. En computador, mantén el cursor sobre el enlace sin hacer clic. Verás la URL real a la que apunta en la esquina inferior izquierda del navegador. En celular, mantén presionado el enlace para ver su destino antes de abrirlo.

Paso cuatro: Busca señales de falsificación. Errores ortográficos (“Estimado clliente”), diseño desprolijo, saludos genéricos (“Estimado usuario” en lugar de tu nombre), pedidos de información que la empresa ya debería tener.

Aprende a identificar URLs maliciosas: los estafadores usan dominios casi idénticos que parecen legítimos a primera vista. Fíjate en los detalles: guiones extras, dominios incorrectos (.net en lugar de .cl), ortografía sospechosa.

Aprende a identificar URLs maliciosas: los estafadores usan dominios casi idénticos que parecen legítimos a primera vista. Fíjate en los detalles: guiones extras, dominios incorrectos (.net en lugar de .cl), ortografía sospechosa.

Ningún banco, servicio o empresa legítima te pedirá tu contraseña por correo, WhatsApp, mensaje de texto o llamada telefónica. Nunca. Jamás. Cero excepciones. Si te lo piden, es una estafa con cien por ciento de certeza. No existen excepciones a esta regla.

La Regla del Mínimo Privilegio: Dar lo Menos Posible

En ciberseguridad existe un principio fundamental llamado “principio del mínimo privilegio”: otorga solamente los permisos mínimos necesarios para que algo funcione. Si una aplicación de linterna te pide acceso a tus contactos, mensajes, ubicación y cámara, algo está profundamente mal.

Este mismo principio se aplica a cuánta información compartes en línea:

¿Necesita esa tienda web tu RUT o DNI completo para enviarte una polera? Probablemente no. ¿Necesita esa app de juego acceso a tu cámara, micrófono y ubicación en tiempo real? Definitivamente no. ¿Necesitas publicar en redes sociales cada restaurante al que vas, marcando tu ubicación exacta mientras estás ahí? Estás anunciando cuándo tu casa está vacía.

Cada dato que entregas voluntariamente es un punto potencial de vulnerabilidad. Sé avaro con tu información personal. Cuando un formulario web te pide datos opcionales, déjalos en blanco. Cuando una app te pide permisos innecesarios, niégalos o desinstala la app y busca una alternativa más respetuosa.

El Ritual de la Revisión Mensual: Mantenimiento del Laboratorio

Los alquimistas revisaban sus procesos constantemente, ajustando el fuego, verificando las destilaciones, limpiando sus instrumentos. Tu equivalente digital es una revisión mensual de quince minutos que puede ahorrarte semanas de dolor de cabeza:

Primera tarea: Revisa las sesiones activas en tu correo y redes sociales. Gmail, por ejemplo, te muestra todos los dispositivos conectados en Configuración → Seguridad → Tus dispositivos. Si ves algún dispositivo o ubicación que no reconoces, cierra esa sesión inmediatamente y cambia tu contraseña. Este es el indicador más temprano de que alguien accedió a tu cuenta.

Segunda tarea: Audita los permisos de aplicaciones. En Android: Configuración → Aplicaciones → Permisos de aplicaciones. Revisa qué apps tienen acceso a Ubicación, Cámara, Micrófono, Contactos. Pregúntate honestamente: “¿Realmente necesita esta app acceso a esto?” Si la respuesta es no, revócalo. La app seguirá funcionando o te pedirá el permiso cuando realmente lo necesite.

En Windows, ve a Configuración → Privacidad y seguridad, y recorre cada categoría (Ubicación, Cámara, Micrófono, etc.) desactivando el acceso para apps que no lo necesitan.

Tercera tarea: Actualiza todo, sin excepciones. Como vimos en la sección de parches de seguridad, las actualizaciones no son opcionales. Dedica cinco minutos específicos a esto:

En Windows, ve a Configuración → Windows Update y verifica que estés al día. Luego abre PowerShell y ejecuta winget upgrade --all si usas Winget, o revisa manualmente las actualizaciones disponibles en tus aplicaciones críticas (navegador, lector de PDFs, cliente de correo, compresor de archivos).

En Linux, ejecuta tu comando de actualización habitual: sudo apt update && sudo apt upgrade en Ubuntu/Debian, sudo pacman -Syu en Arch, o el equivalente de tu distribución. Si instalaste algo manualmente fuera de los repositorios, verifica esas aplicaciones individualmente.

En Android, ve a Configuración → Acerca del teléfono → Actualizaciones del sistema y verifica la fecha de tu último parche de seguridad. Luego abre tu tienda de aplicaciones (Google Play o F-Droid) y actualiza todas las apps pendientes.

Actualiza especialmente tu gestor de contraseñas, tu navegador, y cualquier software que maneje información sensible. Habilita las actualizaciones automáticas siempre que sea posible para no depender de tu memoria.

Cuarta tarea: Revisa tus extractos bancarios y de tarjetas. Un cargo pequeño y extraño de dos dólares puede ser un test de tarjeta robada. Los criminales hacen cargos mínimos para verificar que la tarjeta funciona antes de hacer compras grandes. Si ves algo que no reconoces, repórtalo inmediatamente.

Pon un recordatorio mensual en tu calendario llamado “Higiene Digital” o “Revisión de Seguridad”. Quince minutos al mes pueden ahorrarte semanas de sufrimiento limpiando el desastre de una cuenta comprometida. Hazlo el primer día de cada mes, junto con pagar las cuentas. Conviértelo en rutina.

La Doble Autenticación: El Segundo Candado

La autenticación de dos factores (2FA) es como tener dos candados en tu puerta en lugar de uno. Incluso si alguien roba tu contraseña, no puede entrar sin el segundo factor—usualmente un código temporal que solo tú recibes en tu teléfono.

Authy es la mejor app para manejar códigos de 2FA en Android e iOS. Es más robusta que Google Authenticator porque respalda tus códigos en la nube (cifrados con tu contraseña maestra) y funciona en múltiples dispositivos. Si pierdes tu teléfono, no pierdes acceso a todas tus cuentas.

Activa 2FA en absolutamente todo lo que lo soporte, especialmente:

- Tu correo principal (porque es la llave maestra de todo lo demás)

- Tus bancos y cuentas financieras

- Tus redes sociales

- Tu gestor de contraseñas

- Cualquier servicio que contenga información personal sensible

Evita usar SMS (mensajes de texto) como segundo factor cuando tengas opciones mejores. Los SMS pueden ser interceptados mediante ataques de SIM swapping. Prioriza apps como Authy o llaves de seguridad físicas como YubiKey cuando sea posible.

El Observatorio Alquímico: Mantenerse Informado

Los alquimistas antiguos no trabajaban en aislamiento total. Intercambiaban cartas cifradas, visitaban los laboratorios de otros maestros, estudiaban los textos de quienes les precedieron. El conocimiento se transmitía, se compartía, se refinaba colectivamente. En ciberseguridad, este principio es igualmente vital: no puedes protegerte de amenazas que desconoces. La información actualizada es, en sí misma, una herramienta de defensa.

Aquí viene una verdad que muchos no quieren admitir: la seguridad perfecta no existe. Cada día se descubren nuevas vulnerabilidades en software que creíamos seguro, surgen nuevas técnicas de estafa, se filtran bases de datos masivas. La pregunta no es si habrá nuevas amenazas, sino cuándo aparecerán y si estarás enterado cuando ocurran.

La buena noticia es que no necesitas convertirte en un experto técnico ni dedicar horas diarias a leer sobre ciberseguridad. Con quince minutos semanales revisando las fuentes correctas, puedes mantenerte informado de las amenazas relevantes para usuarios comunes como tú y yo.

Páginas de Noticias de Ciberseguridad en Español

Estas son fuentes confiables que publican noticias de ciberseguridad en un lenguaje accesible, sin jerga excesivamente técnica, perfectas para estar al tanto de amenazas actuales:

WeLiveSecurity (welivesecurity.com/es) es el blog de seguridad de ESET, una de las empresas de antivirus más respetadas. Publican artículos sobre amenazas actuales, campañas de phishing, malware nuevo, y consejos prácticos. Su enfoque es educativo antes que alarmista, perfecto para usuarios no técnicos que quieren entender qué está pasando sin sentirse abrumados.

Escudo Digital (escudodigital.com) cubre noticias de ciberseguridad con un enfoque más amplio que incluye contexto político y empresarial. Útil para entender cómo los grandes incidentes de seguridad afectan a empresas, gobiernos, e infraestructuras que todos usamos.

Revista Ciberseguridad (revistaciberseguridad.com) es una fuente independiente que cubre noticias y análisis sobre ciberamenazas, malware, phishing, y consejos prácticos. Actualizan regularmente con casos recientes que afectan a usuarios hispanohablantes.

La estrategia no es leer todo lo que publican, sino dedicar quince minutos cada domingo (o el día que elijas) a revisar los titulares de la semana. Si algo parece relevante para ti—una campaña de phishing que imita a tu banco, una vulnerabilidad en un software que usas, una filtración masiva de datos—dedica cinco minutos a leer el artículo completo y tomar acción si es necesario.

Bases de Datos de Vulnerabilidades: Conoce las Grietas en el Muro

Cuando se descubre una vulnerabilidad en un software—una falla que los atacantes pueden explotar—se le asigna un identificador único llamado CVE (Common Vulnerabilities and Exposures). Estas vulnerabilidades se documentan en bases de datos públicas que puedes consultar:

NVD - National Vulnerability Database (nvd.nist.gov) es la base de datos oficial del gobierno estadounidense que cataloga todas las vulnerabilidades conocidas. Es técnica, sí, pero increíblemente útil cuando quieres verificar si una versión específica de un programa que usas tiene vulnerabilidades conocidas. Por ejemplo, si usas WinRAR 5.70, puedes buscar “WinRAR” en NVD y descubrir que esa versión tiene vulnerabilidades críticas que se resuelven actualizando a la versión más reciente.

CISA Known Exploited Vulnerabilities Catalog (cisa.gov/known-exploited-vulnerabilities-catalog) va un paso más allá: no lista todas las vulnerabilidades, sino solo aquellas que ya están siendo activamente explotadas por atacantes en el mundo real. Si una vulnerabilidad aparece aquí, significa que no es una amenaza teórica sino un peligro actual y concreto. Esta lista debería estar en tu radar especialmente si administras sistemas o trabajas en IT, pero también es útil para usuarios comunes que quieren saber qué actualizaciones son realmente urgentes.

Have I Been Pwned (haveibeenpwned.com) merece una mención especial. Creado por el experto en seguridad Troy Hunt, este servicio gratuito te permite verificar si tu correo electrónico ha aparecido en alguna filtración de datos conocida. Simplemente ingresas tu correo y el sitio te muestra en qué brechas de seguridad aparece, qué información fue comprometida (contraseñas, nombres, direcciones), y cuándo ocurrió.

Have I Been Pwned te muestra todas las filtraciones de datos donde apareció tu correo. Esta información te permite tomar acción inmediata cambiando contraseñas comprometidas.

Have I Been Pwned te muestra todas las filtraciones de datos donde apareció tu correo. Esta información te permite tomar acción inmediata cambiando contraseñas comprometidas.

La función más valiosa de Have I Been Pwned es el servicio de notificaciones: puedes registrar tu correo y recibirás un aviso automático cada vez que aparezca en una nueva filtración. Esto te permite tomar acción inmediata—cambiar contraseñas, activar 2FA, monitorear cuentas bancarias—antes de que los atacantes tengan tiempo de usar tus datos.

También tienen Pwned Passwords, donde puedes verificar si una contraseña específica ha aparecido en brechas de seguridad anteriores. Si tu contraseña está en esa base de datos, significa que está literalmente en las listas que usan los hackers para sus ataques automatizados. Cámbiala inmediatamente.

Ritual semanal de información: Cada domingo por la mañana, mientras tomas café, dedica quince minutos a esta rutina: primero, revisa los titulares de WeLiveSecurity de la semana. Segundo, si actualizaste algún software importante recientemente (navegador, sistema operativo, aplicaciones críticas), busca el nombre del programa en NVD para verificar si existen vulnerabilidades conocidas en versiones anteriores que justifiquen la actualización. Tercero, cada tres meses, verifica tu correo principal en Have I Been Pwned para asegurarte de que no ha aparecido en nuevas filtraciones. Estos quince minutos pueden ahorrarte semanas de dolor de cabeza.

El Conocimiento como Escudo

Carl Jung hablaba del concepto de la sombra: aquellas partes de nosotros mismos que negamos o ignoramos, que permanecen inconscientes y, por lo tanto, nos controlan sin que nos demos cuenta. En ciberseguridad, la ignorancia es tu sombra. Las amenazas que no conoces tienen poder sobre ti precisamente porque las ignoras.

El acto de informarte—de traer esas amenazas desde las sombras del desconocimiento hacia la luz de la consciencia—es en sí mismo un acto de transmutación. Conviertes el miedo vago e indefinido (“algo malo podría pasar”) en conocimiento específico y accionable (“esta campaña de phishing está activa, aquí está cómo identificarla”).

No necesitas saber todo. No necesitas convertirte en un experto. Solo necesitas saber lo suficiente para reconocer cuando algo no está bien, y dónde buscar información confiable cuando la necesites. Eso es todo. El resto son capas adicionales de seguridad que puedes ir agregando gradualmente, a tu propio ritmo, según tu nivel de comodidad técnica y tu perfil de riesgo personal.

La Piedra Filosofal: Ciudadanía Digital Consciente

La búsqueda alquímica nunca fue realmente sobre convertir plomo en oro metálico. Esa era la metáfora visible, el lenguaje simbólico para ocultar una verdad más profunda de las autoridades religiosas de la época. La verdadera Opus Magnum, la Gran Obra, era la transformación del ser humano mismo: convertir las cualidades básicas y reactivas de nuestra naturaleza—el plomo de la ignorancia, el miedo, la negligencia—en las cualidades refinadas del oro: la consciencia, la sabiduría, la presencia.

Carl Jung dedicó años a estudiar los textos alquímicos y descubrió que eran mapas del proceso psicológico de individuación, de convertirte en la versión más completa e integrada de ti mismo. La alquimia no ocurría en los tubos de ensayo sino en la psique del alquimista que observaba los procesos.

La ciberseguridad, en su esencia más profunda, sigue este mismo patrón arquetípico. No se trata realmente de herramientas o técnicas—esas son solo los instrumentos del laboratorio. Se trata de desarrollar una consciencia digital, de entender que tu identidad online no es menos real que tu identidad física y que merece el mismo cuidado, la misma protección vigilante, el mismo respeto.

No esperamos a que nos roben la casa para poner una cerradura. No esperamos a tener un accidente automovilístico para usar cinturón de seguridad. No esperamos a que se nos incendie la cocina para tener un extintor. ¿Por qué, entonces, esperamos a que nos hackeen, nos estafen, o nos roben la identidad para tomar en serio nuestra seguridad digital?

La transmutación que te propongo no es de plomo metálico en oro metálico. Es de vulnerabilidad en fortaleza, de ignorancia en consciencia, de reactividad en proactividad. Es pasar de ser un objetivo fácil a ser un ciudadano digital que entiende el terreno donde camina y toma decisiones informadas sobre su privacidad.

Y como todo proceso alquímico genuino, este no termina nunca. No hay un punto donde digas “ya está, ya soy completamente seguro” y olvides el tema para siempre. Es un proceso continuo de refinamiento, de pequeños ajustes diarios, de mantener el fuego a la temperatura correcta—ni tan bajo que no haya transformación, ni tan alto que queme todo lo demás.

Por Dónde Empezar Mañana Mismo

No necesitas implementar todo de golpe. La perfección es enemiga del progreso, y el perfeccionismo es una forma de procrastinación. Comienza con estos tres pasos concretos esta misma semana:

Día uno: La llave maestra. Instala Bitwarden o KeePassXC y crea tu bóveda. Genera una contraseña maestra fuerte que puedas recordar—cuatro palabras aleatorias separadas por guiones funciona bien: Montaña-Cascada-Guitarra-Naranja. Cambia la contraseña de tu correo principal por una generada aleatoriamente de veinte caracteres. Solo ese paso ya multiplica tu seguridad por cien.

Día dos: Limpia el camino. Instala uBlock Origin en tu navegador principal. Navega durante diez minutos por tus sitios habituales y observa cuántos rastreadores bloqueó. Te sorprenderá descubrir que cada página web que visitas tiene entre quince y treinta rastreadores intentando seguirte. Ahora ya no pueden.

Día tres: La primera máscara. Crea una cuenta en SimpleLogin o AnonAddy. La próxima vez que te registres en cualquier sitio web—una newsletter, una tienda online, un foro—usa un alias en lugar de tu correo real. Verifica que funciona cuando recibas el correo de confirmación en tu bandeja real.

Eso es todo. Tres días, tres acciones, cada una toma menos de quince minutos. Habrás dado el primer paso real en tu proceso de transmutación digital. El resto puede venir gradualmente, una herramienta a la vez, un hábito nuevo cada semana.

Epílogo: El Fuego Perpetuo

En los antiguos laboratorios alquímicos, el fuego del horno nunca se apagaba completamente. Se mantenía constantemente encendido, ni muy alto ni muy bajo, en un equilibrio delicado que requería atención regular pero no obsesión permanente. Este fuego constante permitía que los procesos de transformación ocurrieran a su propio ritmo, sin prisas pero sin pausas.

Tu seguridad digital funciona de manera idéntica: no se trata de vivir en paranoia permanente, revisando cada configuración cada día, desconfiando de todo y todos. Se trata de desarrollar hábitos saludables que se vuelven segunda naturaleza con el tiempo.

Piensa en lavarte los dientes. No lo haces porque tengas pánico a las caries, ni porque pasaste por una experiencia traumática en el dentista. Lo haces porque es un hábito de cuidado personal que aprendiste cuando niño y ahora es tan automático que ni siquiera piensas en ello. La higiene digital es exactamente lo mismo: pequeños rituales cotidianos que, acumulados en el tiempo, protegen algo valioso.

Tu identidad digital eres tú. Tus conversaciones privadas, tus fotos personales, tus finanzas, tus relaciones, tus pensamientos expresados en búsquedas nocturnas de Google, tu historial médico, tus compras, tus ubicaciones. Todo eso te representa, te define, te pertenece. Merece la misma protección cuidadosa que tu cuerpo físico, tu casa, tus seres queridos.

La pregunta no es si vas a sufrir un intento de ataque digital en tu vida. La pregunta es: cuando ocurra—y eventualmente ocurrirá, porque vivimos en un mundo digitalizado donde los ataques son estadísticamente inevitables—¿estarás preparado? ¿Tendrás tus defensas en su lugar? ¿O serás el equivalente digital de alguien que deja la puerta de su casa abierta de par en par con un cartel que dice “no hay nadie en casa”?

La alquimia te enseña que la transformación genuina requiere tres cosas: la materia prima (tu situación actual de vulnerabilidad), el conocimiento de los procesos (las herramientas y técnicas que has aprendido aquí), y la constancia del fuego (tu voluntad de mantener estas prácticas en el tiempo). Los tres elementos son necesarios. Sin materia prima no hay nada que transformar. Sin conocimiento, el proceso es caótico y peligroso. Sin fuego constante, la obra queda a medias y se echa a perder.

Tienes la materia prima—tu identidad digital actual, con todas sus vulnerabilidades. Ahora tienes el conocimiento—las herramientas concretas y los principios fundamentales. Lo único que falta es el fuego: tu decisión de comenzar hoy, de dar el primer paso, de mantener la llama encendida.

El plomo no se convierte en oro en un instante mágico. Se refina gradualmente, a través de ciclos repetidos de calor y enfriamiento, de disolución y cristalización, de paciencia y constancia. Tu seguridad digital seguirá el mismo patrón. Cada contraseña que cambias, cada permiso que revocas, cada enlace sospechoso que no abres, es un ciclo más de refinamiento. Con el tiempo, la suma de estos pequeños actos te transforma en alguien que ya no es un objetivo fácil, sino alguien que camina con consciencia en el paisaje digital.

Solve et coagula. Disuelve lo viejo y cristaliza lo nuevo. Comienza hoy.

Recursos Mencionados en Este Post:

Gestores de Contraseñas:

- Bitwarden → Gratuito, código abierto, sincronización en la nube

- KeePassXC → Gratuito, código abierto, completamente offline

Alias de Correo:

- SimpleLogin → Freemium, integración fácil

- AnonAddy → Código abierto, autoalojable

Navegadores Privados:

- Brave → Multiplataforma, basado en Chromium

- LibreWolf → Basado en Firefox, máxima privacidad

- Mull → Android, desde F-Droid

- Bromite → Android, basado en Chromium

Extensiones de Navegador:

- uBlock Origin → Bloqueador universal

- ClearURLs → Limpia parámetros de rastreo

Herramientas Windows:

- O&O ShutUp10++ → Desactiva telemetría

- W10Privacy → Control de privacidad

- VeraCrypt → Cifrado de disco

- GlassWire → Monitor de red

- Winget → Gestor de paquetes (incluido en Windows 11)

- Chocolatey → Gestor de paquetes alternativo

- Sumatra PDF → Lector de PDFs ligero y seguro

Herramientas Linux:

- Firejail → Sandbox de aplicaciones

- OpenSnitch → Firewall interactivo

- Pi-hole → Bloqueador de red

Distribuciones Linux Privadas:

Android Seguro:

- F-Droid → Tienda de apps de código abierto

- Aurora Store → Cliente alternativo de Play Store

- AnySoftKeyboard → Teclado privado

- OpenBoard → Teclado simple

- Signal → Mensajería cifrada

- Fossify Gallery → Galería de fotos

- Material Files → Gestor de archivos

ROMs Personalizadas Android:

- LineageOS → ROM sin Google

- GrapheneOS → Máxima seguridad (solo Pixel)

Autenticación de Dos Factores:

- Authy → Multiplataforma, respaldo en nube

Noticias de Ciberseguridad (Español):

- WeLiveSecurity → Blog de ESET, lenguaje accesible, enfoque educativo

- Escudo Digital → Noticias con contexto político y empresarial

- Revista Ciberseguridad → Fuente independiente de noticias y análisis

Bases de Datos de Vulnerabilidades:

- NVD - National Vulnerability Database → Base oficial de vulnerabilidades CVE

- CISA Known Exploited Vulnerabilities → Vulnerabilidades explotadas activamente

- Have I Been Pwned → Verifica si tu email apareció en filtraciones

- Pwned Passwords → Verifica si tu contraseña fue comprometida

Recuerda: no estás solo en este proceso.